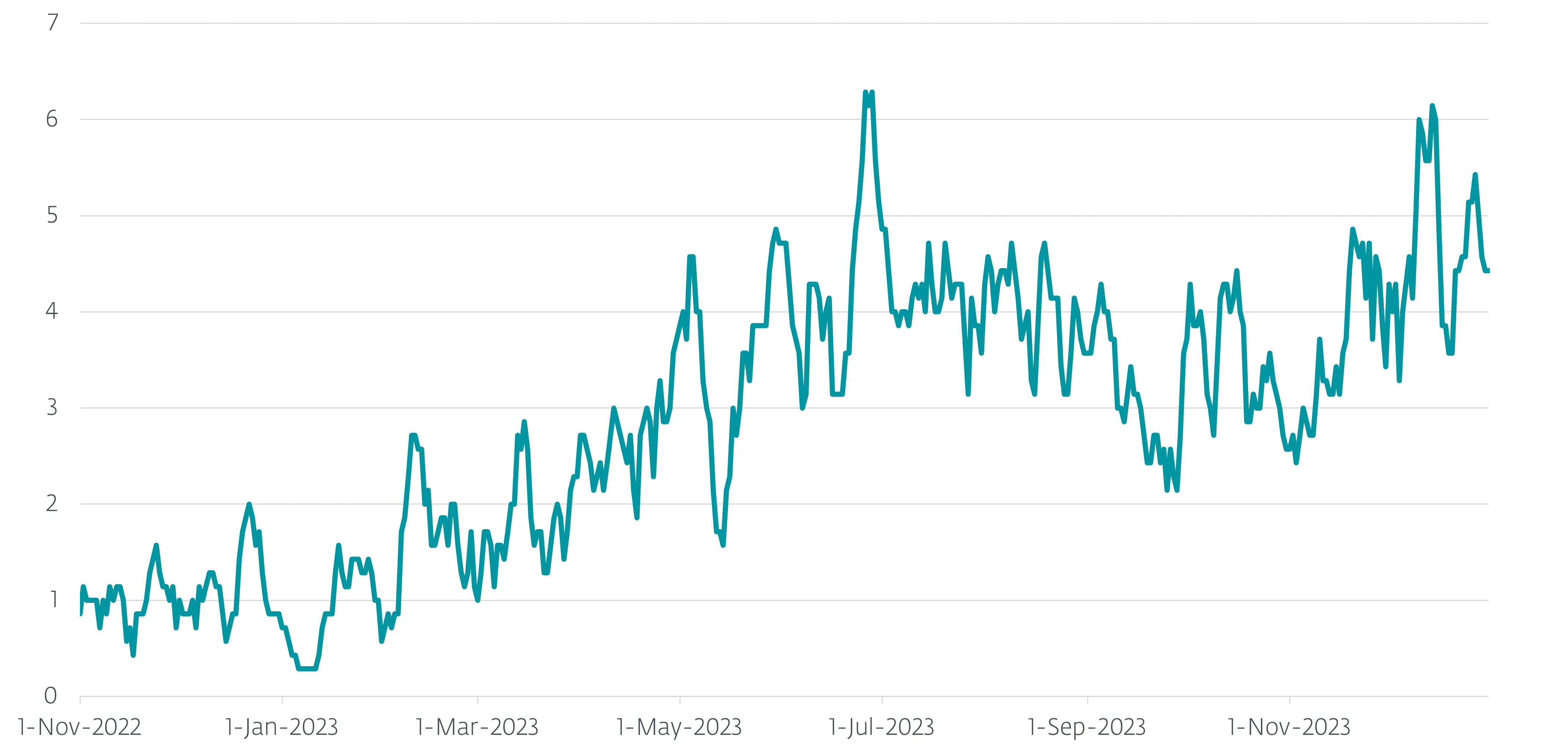

У період з 1 листопада 2022 року до 31 грудня 2023 року словацька компанія-виробник антивірусного софту ESET Research зафіксувала понад 1000 унікальних комп’ютерів в Україні, які були атаковані проросійською кібергрупою Gamaredon

Війна в Україні, яка розпочалася 20 лютого 2014 року і посилилася із вторгненням Росії 24 лютого 2022 року, є багатогранною та характеризується дезінформаційними кампаніями і кібервійною. За ці роки антивірусна компанія ESET Research виявила кілька гучних кібератак, проведених проросійськими групами Advanced Permanent Threat (APT), націленими на українські організації, проаналізувала різні операції та відстежила кілька груп APT, зосереджених на цьому регіоні. У новому дослідженні ESET Research вирішила вивчити операції Gamaredon – проросійської групи, яка діє як мінімум з 2013 року і є найактивнішою групою APT в Україні. Foreign Ukraine пропонує ознайомитись із найважливішими фрагментами цього дослідження.

Інтенсивність фізичного конфлікту помітно зросла із 2022 року, але варто зазначити, що рівень активності Gamaredon залишався стабільним — група методично застосовувала шкідливі інструменти проти своїх цілей ще до початку вторгнення.

ESET Research проаналізували тисячі прикладів, провівши комплексний технічний аналіз набору інструментів Gamaredon, які використовуються для здійснення кібершпигунської діяльності у 2022 та 2023 роках.

Віктимологія та походження групи

Gamaredon був приписаний Службою безпеки України (СБУ) 18-ому Центру інформаційної безпеки ФСБ, що діє з окупованого Криму. В ESET Research вважають, що ця група співпрацює з іншим суб’єктом загроз, якого вони назвали InvisiMole.

Як згодом засвідчила телеметрія ESET, у кількох звітах CERT-UA та інших офіційних українських органів більшість атак Gamaredon спрямовані проти українських урядових установ. На диво, у квітні 2022 року та лютому 2023 року вдалось зафіксувати кілька спроб зламування у країнах НАТО, а саме у Болгарії, Латвії, Литві та Польщі, але успішних порушень не спостерігалося.

У період з 1 листопада 2022 року до 31 грудня 2023 року ESET Research зафіксували понад 1000 унікальних комп’ютерів в Україні, які були атаковані Gamaredon.

Галасливі та необачні, але небезпечні

Щоб скомпрометувати нових жертв, Gamaredon проводить кампанії цільового фішингу, а потім використовує своє шкідливе програмне забезпечення для перетворення на зброю документів Word і USB-накопичувачів, доступних початковій жертві, які, як очікується, будуть передані іншим потенційним жертвам.

Згідно із багаторічними спостереженнями ESET Research, Gamaredon, на відміну від більшості груп APT, не намагається бути таємним і залишатися прихованим якомога довше, використовуючи нові методи у проведенні операцій з кібершпигунства, а швидше навпаки вони не проти того, щоб їх виявили захисники під час операцій. Але вони докладають багато зусиль, щоб уникнути блокування антивірусними інструментами і намагаються зберегти доступ до скомпрометованих систем.

Зазвичай Gamaredon намагається зберегти свій доступ, одночасно розгортаючи кілька простих завантажувачів або бекдорів. Недолік витонченості інструментів Gamaredon компенсується частими оновленнями і використанням регулярної обфускації.

Перехід на VBScript та PowerShell

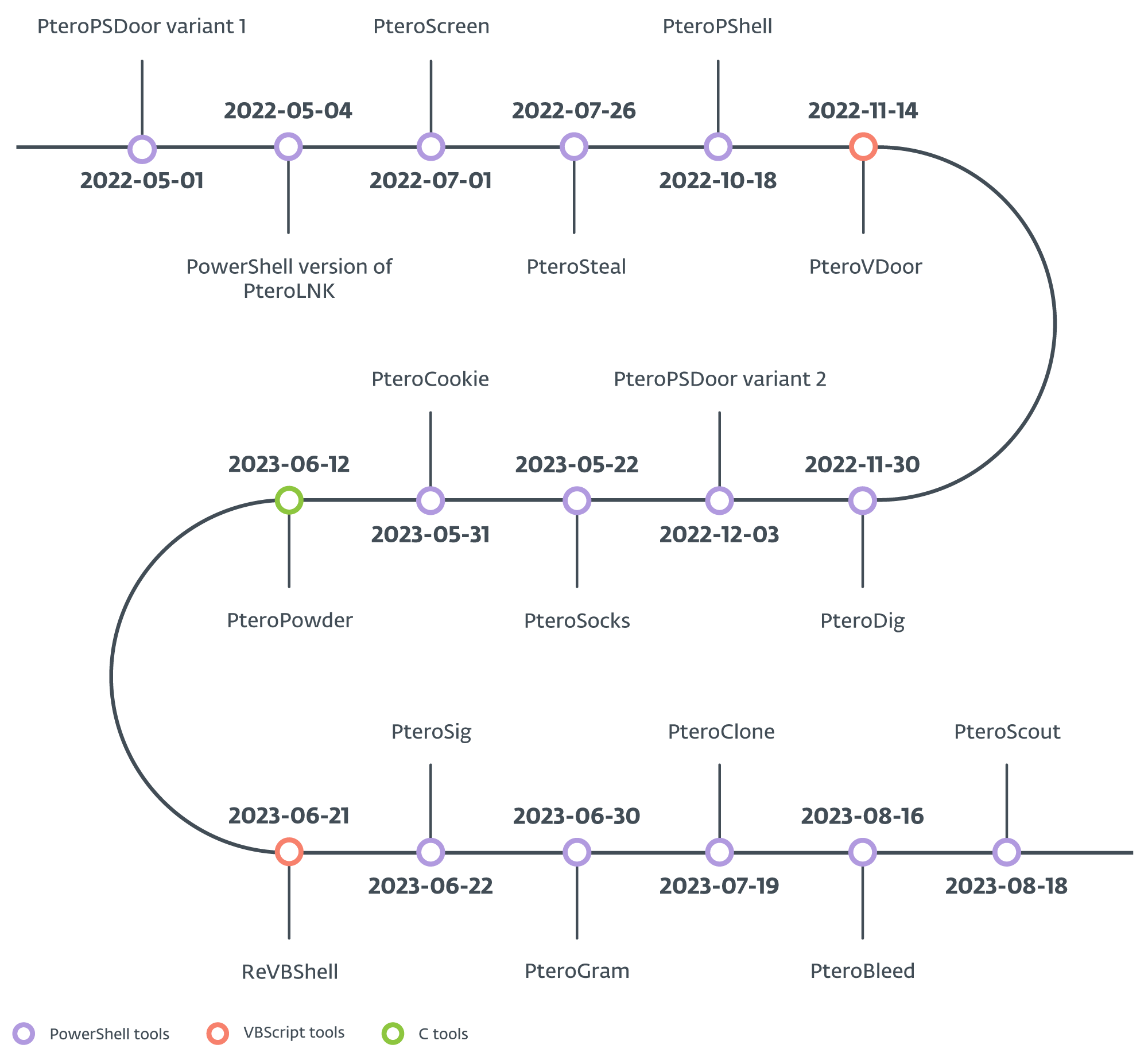

Інструментарій Gamaredon згодом зазнав кількох змін. У 2022 році група повільно почала переходити на використання VBScript та PowerShell у тандемі, і Gamaredon майже повністю відмовився від використання архівів SFX, які раніше були її основною тактикою. У 2023 році Gamaredon помітно покращив свої можливості кібершпигунства і розробив кілька нових інструментів у PowerShell, надаючи особливу увагу крадіжці цінних даних, наприклад, з веб-додатків, що працюють всередині інтернет-браузерів, поштових клієнтів та месенджерів для обміну миттєвими повідомленнями, таких як Signal і Telegram.

Однак PteroBleed, інфокрад, якого ми виявили у серпні 2023 року, також фокусується на крадіжці даних, пов’язаних з українською військовою системою та з веб-поштової служби, яку використовують українська державна установа. Хронологія нових інструментів, випущених у 2022 та 2023 роках, показана на малюнку 2; за винятком PteroScreen, які були виявлені ESET Research:

Загалом ESET Research може розділити набір інструментів Gamaredon на завантажувачі, дроппери, зброярі, стилери, бекдори та спеціальні інструменти. Група використовує комбінацію універсальних та спеціалізованих завантажувачів для доставки корисних навантажень. Дроппери використовуються для доставки різних корисних навантажень VBScript; стрілочники змінюють властивості існуючих файлів чи створюють нові файли на підключених USB-накопичувачах, а стиллери витягують певні файли з файлової системи. Крім того, бекдори служать як віддалені оболонки, а спеціальні інструменти виконують певні функції, такі як зворотний проксі SOCKS або доставка корисного навантаження з використанням легітимної програми командного рядка rclone.

Швидке перемикання IP-адрес та доменів C&C

Аналіз ESET Research також проливає світло на мережну інфраструктуру групи. Gamaredon використовує техніку, відому як швидкий потік DNS — часто змінює IP-адреси своїх командних і управляючих (C&C) серверів, зазвичай кілька разів у день, щоб уникнути блокування з урахуванням IP. Група також часто реєструє та оновлює безліч нових доменів C&C, щоб уникнути блокування на основі домену, в основному використовуючи .ru як домен верхнього рівня (TLD).

Gamaredon також продемонстрував винахідливість, використовуючи різні методи обходу мережевих виявлень, використовуючи сторонні сервіси, такі як Telegram, Cloudflare і ngrok.

Незважаючи на відносну простоту інструментів, агресивний підхід та наполегливість, Gamaredon є значною загрозою. Враховуючи війну, Gamaredon продовжить приділяти увагу Україні.